网安术语小知识第一弹|23 个常见概念一文看懂

本文定位「入门友好」,每个术语都配图+扩展解释,难点给出小例子帮助理解。仅用于学习与防护,切勿用于非法用途。

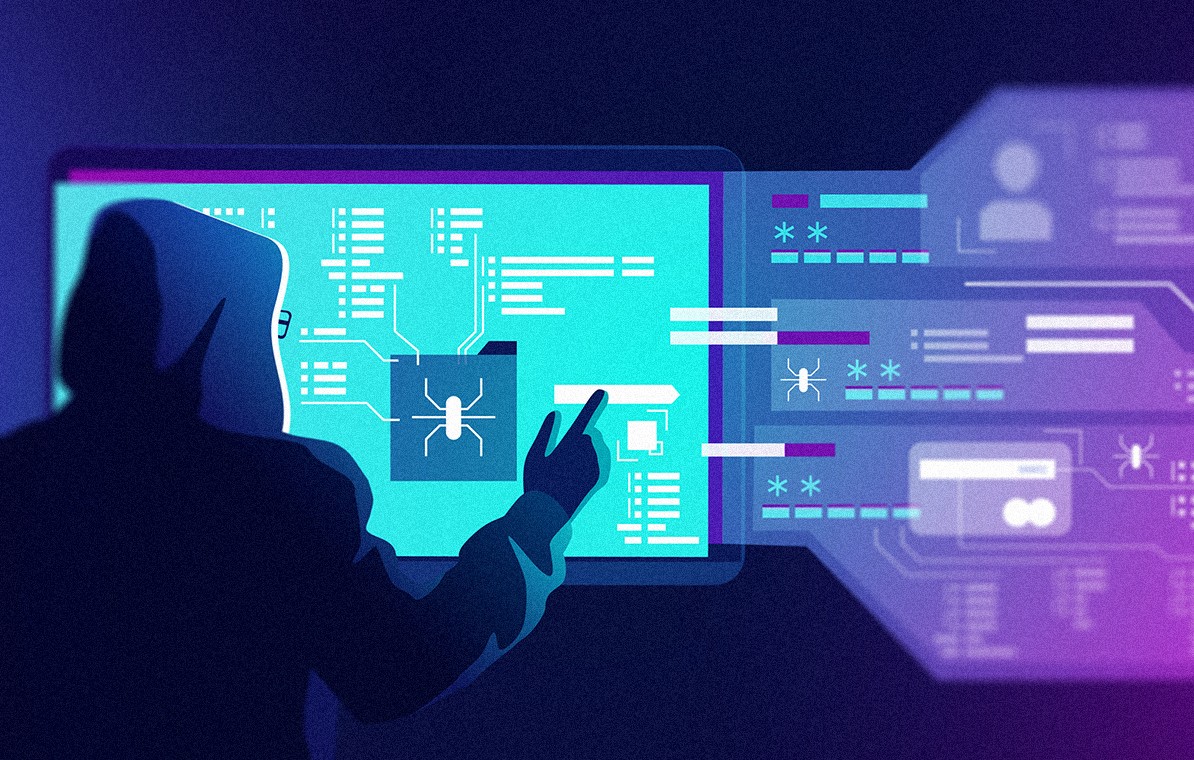

01|黑客(Hacker)🕶️💻

- 是什么:对计算机技术非常擅长的人,能深入系统、网络与应用的底层原理。

- 社会认知误区:黑客不等同“犯罪者”。“黑帽”“白帽”“灰帽”只是行为取向的区分。

- 能力画像:熟悉操作系统、网络协议、编程、漏洞挖掘、逆向、安全攻防等。

小例子:能在 Web 应用中自行定位并复现一个 SQL 注入点,并编写脚本批量验证。

02|脚本小子(Script Kiddie)🧒📜

- 是什么:刚入门,只会使用现成工具或从网上复制代码进行“点点点”的人。

- 特点:对原理理解不深,难以处理复杂场景,也难以规避溯源与风控。

小例子:下载某漏洞利用工具,直接修改目标地址运行;一旦出错就不知所措。

03|白帽子(White Hat)🤍🎩

- 是什么:以合法合规为前提,发现并向企业/平台报告漏洞,协助修复的人。

- 工作方式:遵守测试范围、报告流程与披露规则,不影响业务,不破坏数据。

小例子:在企业 SRC 平台提交漏洞报告,等待平台复现并修复后获得积分或奖励。

04|红帽黑客(Red Hat)❤️🎩

- 是什么(民间说法):具有强烈正义感的安全从业者,强调“以攻为守”。

- 与红队区别:企业里的“红队”是模拟真实攻击的团队,用来检验蓝队防御。

小例子:在授权演练中,红队通过社工+内网渗透模拟攻击,帮助甲方完善纵深防御。

05|漏洞(Vulnerability)🧱🕳️

- 是什么:硬件、软件、协议、配置等存在的安全缺陷,可能被利用造成风险。

- 常见类型:注入、越权、RCE、XSS、CSRF、弱口令、逻辑漏洞、配置错误等。

小例子:后台“导出报表”没鉴权,任意用户可下载他人数据——属于越权漏洞。

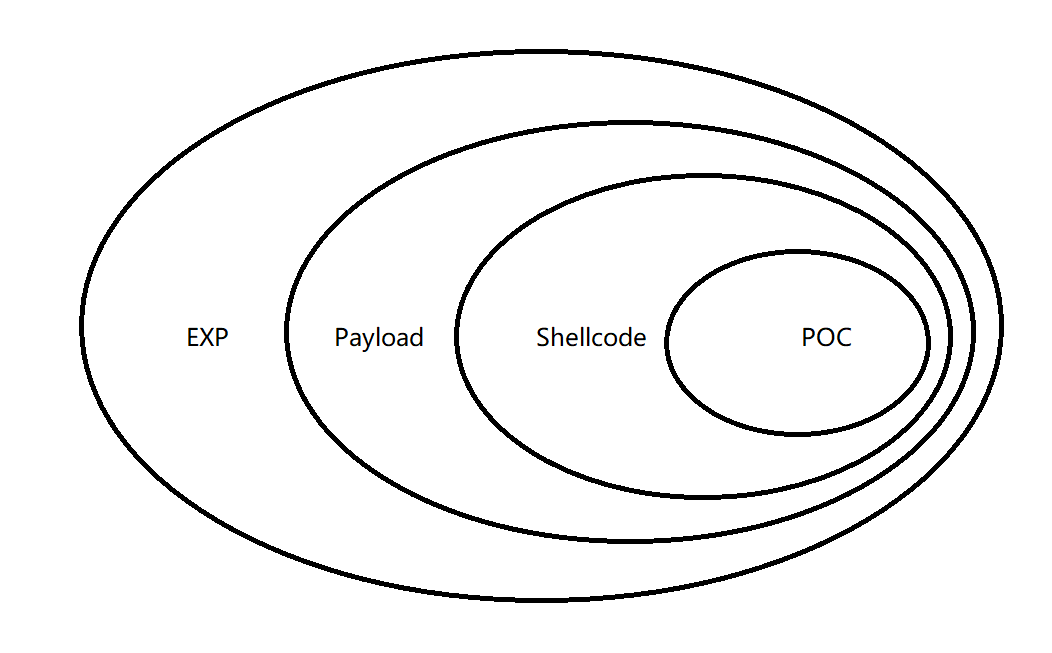

06|POC(Proof of Concept)🧪

- 是什么:能证明漏洞存在的“概念性验证”代码或步骤,通常不造成实质破坏。

- 价值:帮助复现与确认风险,便于后续修复评估与优先级排期。

小例子:一段请求能返回数据库报错栈,即可证明存在注入点(但未进一步破坏)。

07|EXP(Exploit)🧨

- 是什么:真正实现利用效果的代码/脚本,执行后能达到攻击目的。

- 边界:未获授权的利用属于违法行为;研究测试需在自建环境或取得授权。

小例子:针对文件上传漏洞的 EXP,直接 getshell 并回连攻击者主机。

08|0day(Zero-day)🕛

- 是什么:漏洞已被发现并可被利用,但官方尚未发布补丁或修复方案。

- 风险:厂商零修复时间,极具危险性,攻防双方都争分夺秒。

小例子:某通用框架链路解析缺陷被少数人掌握,互联网上出现小规模定向攻击。

09|1day(一日漏洞)📅

- 是什么:POC/EXP 已公开,部分厂商或用户还未来得及修复,窗口期风险较高。

- 攻防态势:互联网上常见“打补丁—绕补丁”的拉锯。

小例子:某 CMS 在 GitHub 已有公开 EXP,但大量站点仍未升级,易被批量打点。

10|Nday(已补长期漏洞)📆

- 是什么:官方补丁已发布很久,但仍有系统未修复的“陈年老洞”。

- 现实意义:实际攻击里,Nday 利用率非常高,因为“未打补丁”普遍存在。

小例子:历史悠久的中间件弱口令/默认口令,长期被人忽视而持续可用。

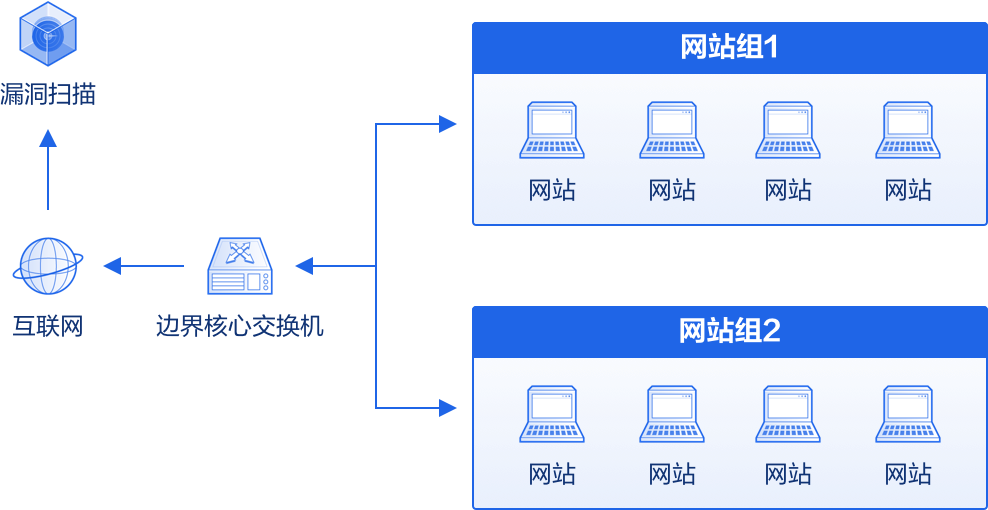

11|漏扫(Vulnerability Scanning)🛰️

- 是什么:基于漏洞库进行自动化扫描,快速覆盖范围、发现已知问题。

- 局限:对逻辑类/业务类漏洞识别较弱,需手工验证与深度测试配合。

小例子:扫描提示“疑似 SQL 注入”,手测确认后才能判定为真实漏洞并入库。

12|补丁(Patch)🧷

- 是什么:厂商发布的修复程序,用以修正漏洞或缺陷。

- 最佳实践:生产前灰度验证;制定补丁管理流程与基线。

小例子:给中间件升级小版本(安全修复版),验证业务无影响再全量上线。

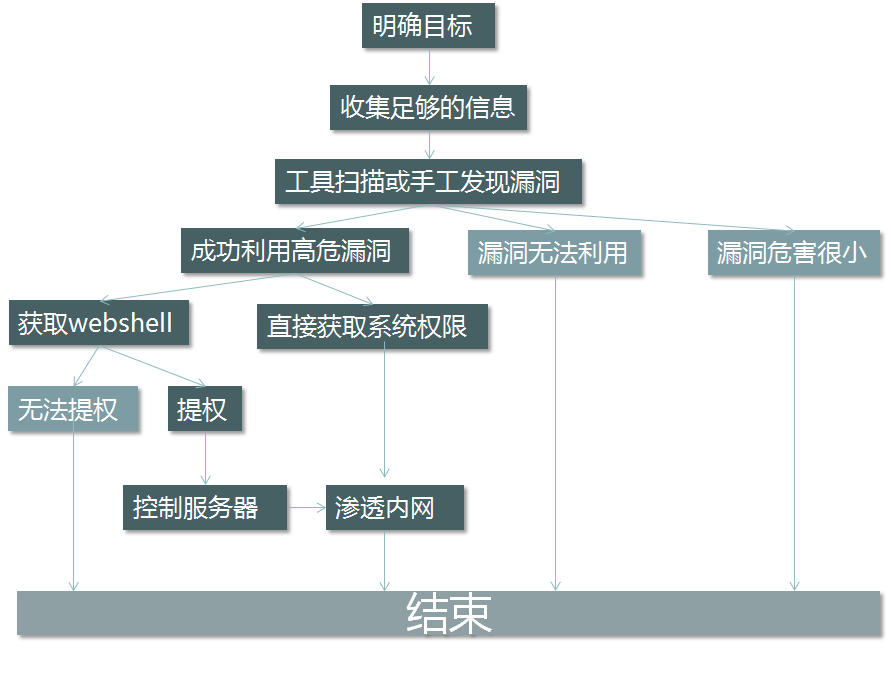

13|渗透(入侵行为)🕳️➡️🖥️

- 是什么:黑客入侵网站或系统,获取控制权限的过程(未经授权即违法)。

- 常见路径:信息收集 → 漏洞利用 → 提权 → 横向移动 → 持久化。

小例子:通过弱口令登陆后台,上传 WebShell,进一步拿下数据库权限。

14|渗透测试(授权安全测试)🧑💻✅

- 是什么:模拟黑客入侵进行安全测试,目标是发现与修复漏洞,不破坏数据。

- 边界:严格的授权书与测试范围;留痕、回滚、报告与复测是关键环节。

小例子:甲方授权“仅对测试子域名 A 进行渗透”,乙方在范围内发现 3 个高危洞并协助修复。

15|木马(Trojan)🐴

- 是什么:伪装成正常程序或植入系统的恶意代码,可实现远控、窃密、下载等。

- 形态:RAT、Banker、Downloader、Loader、信息窃取器等。

小例子:钓鱼文档捆绑木马,用户打开后静默安装远控端。

16|免杀(AV Evasion)🫥🛡️

- 是什么:绕过杀软/EDR 的检测与拦截,让恶意行为“不被发现”。

- 常见技术:混淆、加壳、无文件化、内存注入、签名伪装、白利用等。

- 防护思路:行为检测+内存防护+零信任+主机基线+威胁情报。

小例子:对 Payload 进行编码混淆,并借助系统白名单进程加载,绕过静态查杀。

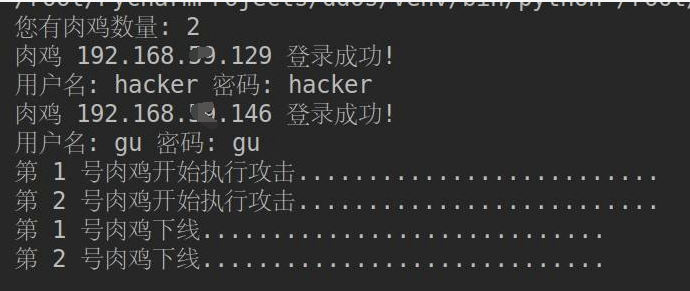

17|肉鸡(被控主机)🐔💻

- 是什么:已被黑客获取权限的机器(个人电脑/服务器等),往往使用者不自知。

- 价值:可用于持续控制、作为跳板、部署僵尸网络等。

小例子:入侵了一台过期系统的小站服务器,长期用作代理与挖矿。

18|抓鸡(批量获取肉鸡)🐔📈

- 是什么:利用高频漏洞/弱口令进行自动化批量入侵的行为。

- 现实图景:黑产可能通过扫描器+EXP 批量获取主机并售卖或用于牟利。

小例子:对全网某端口资产进行弱口令爆破,批量拿下后台并部署挖矿脚本。

19|跳板机(中继节点)🪜

- 是什么:为隐藏真实来源,不用自己的机器发起攻击,而使用被控主机作为“跳板”。

- 连跳:攻击者常用多级代理链(A→B→C→目标)增加溯源难度。

小例子:先控制一台海外 VPS 作跳板,再对目标企业外网发起探测与利用。

20|DDoS(分布式拒绝服务)🌊

- 是什么:发动大量恶意请求或流量,耗尽目标带宽/计算资源,使正常用户无法访问。

- 主要类型:流量型(UDP、SYN Flood)、协议型(ACK、RST)、应用层(CC 攻击)。

小例子:利用僵尸网络在峰值时段向站点发起大规模 HTTP 请求,致网站宕机。

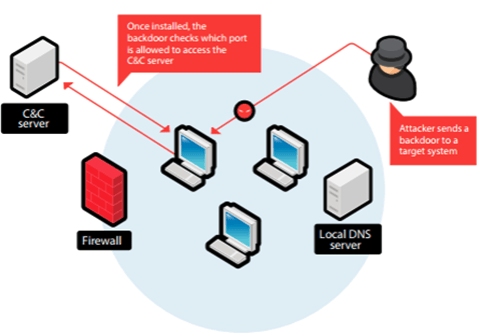

21|后门(Backdoor)🚪

- 是什么:为长期控制而留下的“隐蔽入口”,可能是程序代码、系统账户或隐藏服务。

- 与 WebShell:WebShell 是一种常见后门形态;后门也可存在于固件/供应链。

小例子:在计划任务中植入定时下载执行脚本,管理员清理 WebShell 后仍会“复活”。

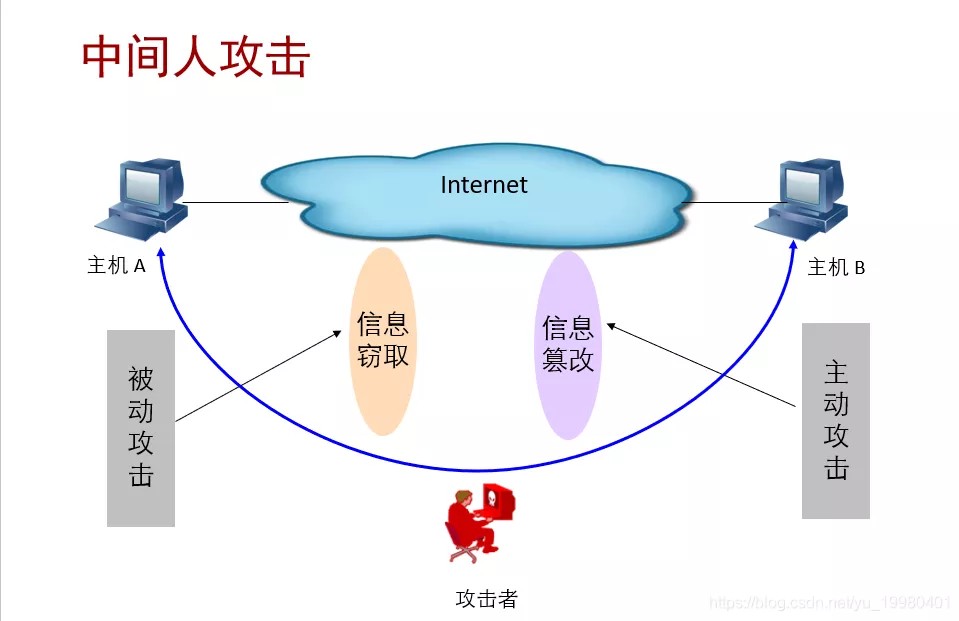

22|中间人攻击(MITM)🧑🤝🧑📡

- 是什么:在通信双方之间拦截、篡改或伪造数据的攻击方式。

- 常见场景:公共 Wi‑Fi 劫持、DNS 欺骗、ARP 欺骗、SSL 劫持(历史)等。

- 防护:强制 HTTPS、HSTS、证书校验、DNSSEC、端到端加密、零信任。

小例子:在开放 Wi‑Fi 环境中劫持 HTTP 流量并注入恶意 JS(所以一定要用 HTTPS)。

23|网络钓鱼(Phishing)🎣

- 是什么:伪装成可信发件人/网站诱导用户输入账号口令/验证码等敏感信息。

- 手法:仿冒登录页、快递/账单通知、中奖信息、域名混淆(替换相似字符)等。

- 防护:二次校验、密码管理器识别站点、邮件网关与浏览器安全提示。

小例子:域名“ì”(带重音)与“i”极易混淆,仿站登录页骗取口令与 MFA 码。

结语 📌

网络安全概念并不神秘。理解术语背后的“原理—场景—边界”,再配合动手实践与防护思维,才能真正提升安全能力。本文仅用于学习研究,请在合法授权范围内进行任何测试行为。