常见的网络安全攻击与防护指南

开篇语|为什么要关心安全?🔐

- 互联网世界像一座繁忙的城市:有人建设、有人维护,也总有人试图“钻空子”。

- 这篇指南用通俗的例子带你了解常见攻击与防御思路,帮你在复杂环境中“少踩坑”。

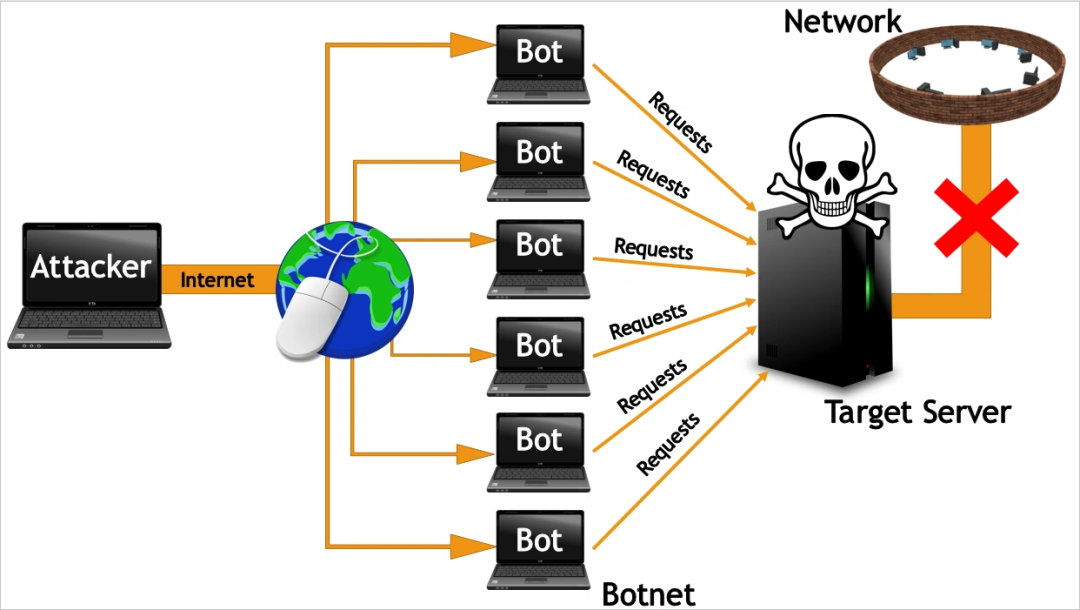

DDoS 攻击(分布式拒绝服务)🕷️🌊

DDoS 的核心是“用海量请求把你淹没”。攻击者操控僵尸网络从四面八方涌来,让网站的带宽、CPU、内存被迅速耗尽。

- 生动例子:电商在大促时像热门景点,人山人海挤爆闸机;DDoS 就是“恶意的拥堵”,让正常顾客也进不去。2016 年 Mirai 僵尸网络就曾让 Twitter、Netflix 等大面积宕机。

- 危害:

- 网站/应用无法访问,业务中断 💸

- 品牌形象受损 📉

- 防御建议:

- 启用高防 IP/CDN、接入流量清洗服务 🛡️

- 限制单 IP 连接/请求频率(限流、熔断)

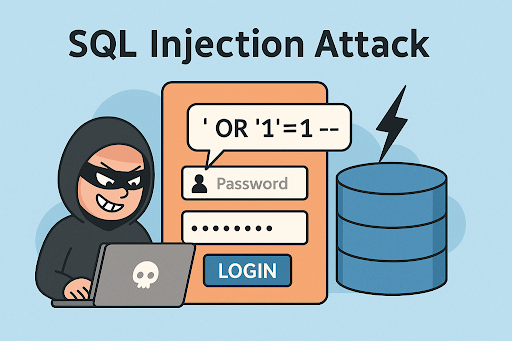

SQL 注入(SQL Injection)🔓

攻击者在输入框或 URL 中拼入恶意 SQL,让数据库执行“本不该执行的语句”,如读取敏感表、删除数据。

- 生动例子:登录框里输入 ‘ OR ‘1’=’1,使“验证永远为真”,轻松绕过登录。2011 年索尼 PSN 遭遇 SQL 注入,7700 万用户信息泄露。

- 危害:

- 数据泄露(账号、密码、身份证号)

- 数据被篡改/删除,甚至提权 🧨

- 防御建议:

- 必用预编译语句(Prepared Statement),严禁字符串拼接 SQL

- 做好输入校验/转义,最小化数据库账户权限

XSS 攻击(跨站脚本)🧪

在页面中注入恶意 JavaScript,让脚本在用户浏览器执行,从而窃取 Cookie、会话、操纵操作。

- 类型:

- 存储型:恶意脚本被存到服务器(如评论区)

- 反射型:通过 URL 参数瞬时触发

- DOM 型:在前端环境由不安全的 DOM 操作触发

- 生动例子:有人在论坛评论里塞入窃取 Cookie 的脚本,所有浏览该帖的用户都“中招”。

- 防御建议:

- 对输出到页面的内容进行 HTML 转义(输出时做)

- 给 Cookie 设置 HttpOnly,减少被脚本读取

- 使用 CSP(内容安全策略)限制脚本来源

钓鱼攻击(Phishing)🎣

伪装成可信实体(银行、快递、同事/领导),通过邮件、短信、网页诱导泄露账号或下载恶意文件。

- 生动例子:收到“快递丢件赔付”短信,点开是伪造的官网登录页;输入账号密码即被盗。

- 危害:

- 账号被盗、资产受损、企业信息泄露

- 防御建议:

- 培训用户识别钓鱼特征(域名/证书/措辞)

- 启用双因素认证(2FA)

- 邮件网关做 URL 过滤与沙箱分析

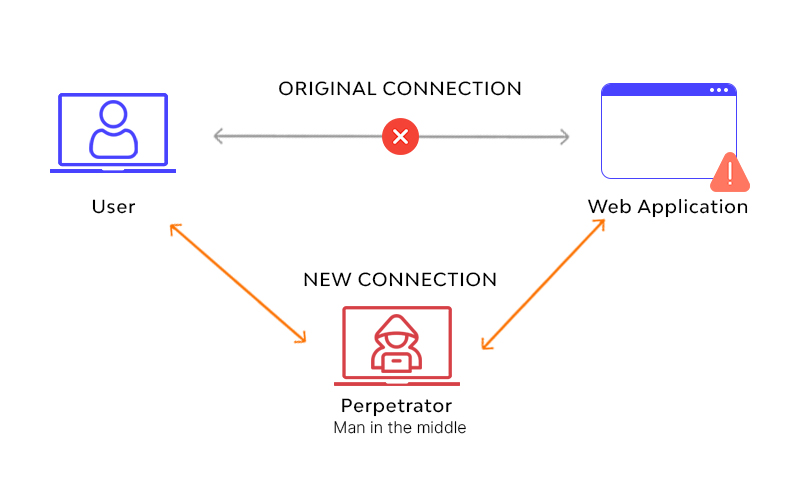

中间人攻击(MITM)🕵️

攻击者“插在中间”拦截或篡改传输数据,常见于公共 Wi‑Fi、伪造热点等场景。

- 生动例子:咖啡馆里连接“Free_WiFi”,其实是攻击者开的“山寨热点”,你访问的登录页都被窥视。

- 防御建议:

- 全站启用 HTTPS(TLS),拒绝明文通信

- 对敏感操作使用证书锁定/双向 TLS,避免中间证书被替换

VPN/账户暴力破解(Brute Force)🔨

利用脚本反复尝试密码(或字典/喷射式),直到命中。

- 生动例子:对 VPN 或后台登录持续尝试常见弱口令“Admin@123”,运气好就撞开门。

- 防御建议:

- 强密码策略(长度>12,包含大小写/数字/符号)

- 限制登录失败次数,触发验证码/冻结/告警

- 开启双因素认证(2FA)

恶意软件(Malware)💣

木马、病毒、蠕虫、勒索软件等感染设备,窃取/篡改/加密数据,甚至远控。

- 生动例子:WannaCry 勒索病毒利用 SMB 漏洞横向传播,医院因系统被加密而被迫停诊。

- 防御建议:

- 及时打补丁、关闭不必要服务/端口

- 部署防病毒/EDR,并保持规则/引擎更新

- 不随意下载/执行未知文件,最小权限运行

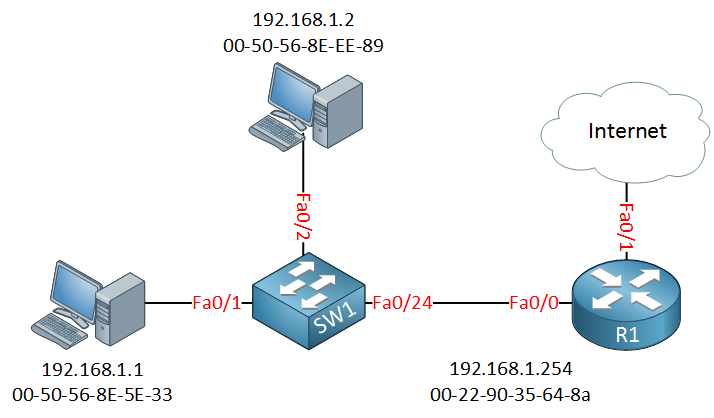

ARP 欺骗(ARP Spoofing)🔁

伪造 ARP 报文,把攻击者的 MAC 伪装成网关,目标主机流量被劫持,常见于局域网。

- 生动例子:局域网“网管小黑”让大家的流量先过他电脑,再决定“放行还是调包”。

- 防御建议:

- 交换机侧启用 DAI(动态 ARP 检测)

- 关键主机使用静态 ARP 表

- 使用 VLAN/ACL 做网络隔离

总结|把安全变成一种能力体系 🔁➡️🔒

- 分层防护:边界(防火墙/WAF/IDS/IPS)→ 传输(HTTPS/VPN/TLS)→ 主机/应用(最小权限/代码审计)→ 账号(2FA/零信任)→ 用户(安全意识)

- 持续运营:从“上线即安全”转向“监控—响应—复盘—改进”的闭环,拥抱可观测性与自动化响应。

- 人/制度/技术三位一体:攻防对抗里,攻击者只需找到一个漏洞;防守方要补齐所有短板。让流程固化、工具自动化、培训常态化,才能把安全变成“组织肌肉”。

因此,安全不是一次性的项目,而是一个持续的过程。✅

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Stysky's Blog!